DigDash API REST

- Accéder à Swagger UI

- S'authentifier

- Ressources API disponibles

- Expiration de l'authentification

- Invalider un jeton JWT ou une clé API

DigDash propose une API REST pour interagir avec un certain nombre d'objets DigDash.

Vous pouvez utiliser Swagger pour la tester.

Accéder à Swagger UI

Swagger UI permet de visualiser et d'interagir avec les ressources des API.

Cette interface fournit également une documentation visuelle facilitant leur utilisation.

Pour ouvrir Swagger UI, vous pouvez :

- cliquer sur le lien API présent en bas de la page d'accueil

- utiliser le lien suivant :

http://[serveur]:[port]/[domaine]/staticwebcontent/swagger/

dans lequel vous remplacez [serveur], [port] et [domaine] par vos informations.

Par exemple:

http://localhost:8080/ddenterpriseapi/staticwebcontent/swagger/

Vous accéderez ainsi à l'interface avec les ressources des API disponibles, classées par type.

S'authentifier

Afin de pouvoir interagir avec les API, vous devez vous authentifier.

- Cliquez sur le bouton Authorize en haut à droite de la page Digdash API. (Le cadenas ouvert signifie que vous n’êtes pas autorisé.)

➡ La fenêtre Available authorizations (Autorisations disponibles) s'affiche.

Deux méthodes d'autorisation sont actuellement disponibles :

BasicAuth : La méthode Basic Authentification qui permet de s'identifier avec le nom d'utilisateur et mot de passe du LDAP.

BearerAuth : La méthode Bearer Authentification (authentification du porteur) qui utilise des jetons de sécurité appelés jetons de porteur.

ApiKeyAuth : La méthode Api Key Authentification qui permet de s'identifier avec une clé API.

La méthode BasicAuth sera utilisée pour la première authentification. Vous pourrez alors générer un jeton de sécurité ou une clé API et utiliser l'une des deux autres méthodes.

S'authentifier via BasicAuth

- Entrez votre nom d'utilisateur et mot de passe Digdash.

- Cliquez sur le bouton Authorize puis, une fois l'authentification effectuée, sur Close.

➡ Le cadenas est à présent fermé, signifiant que vous êtes autorisé.

Vous pouvez à présent créer un jeton JWT ou un clé API pour vous connecter.

S'authentifier via BearerAuth

Une fois connecté via BasicAuth, vous pouvez générer un jeton de sécurité pour vous identifier via la méthode BearerAuth.

Créer un jeton de sécurité

Nous allons créer ici un jeton de sécurité Json Web Token (JWT) :

- Allez dans la section Authentication.

- Cliquez pour déplier POST ddenterpriseapi/api/v1/auth/jwt.

- Avant de commencer, vous pouvez visualiser un exemple de requête et en passant sur l'onglet Schema, une description des différents éléments.

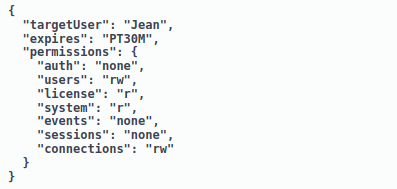

- Cliquez sur Try it out en haut à droit afin de définir votre requête. Celle-ci comprend les éléments suivants :

- targetUser : (Optionnel) Indiquez le nom de l'utilisateur à emprunter. Cela ne fonctionne que si l'utilisateur utilisé pour créer le JWT dispose de l'autorisation (ACL) Admin > Autoriser l'emprunt d'identité.

S'il n'est pas renseigné, l'utilisateur utilisé par défaut est celui connecté, ce qui sera généralement le cas. - expires : (Optionnel mais recommandé) Indiquez la période de validité du JWT spécifiée sous la forme d'une période de temps au format ISO 8601 (c'est-à-dire PT5M pour 5 minutes). Pour plus d'informations, consultez https://en.wikipedia.org/wiki/ISO_8601#Durations.

- permissions : Définissez les droits pour chaque type d'API : "none" pour aucun droit, "r" pour lecture seule, "rw" pour lecture-écriture.

Par exemple :

- targetUser : (Optionnel) Indiquez le nom de l'utilisateur à emprunter. Cela ne fonctionne que si l'utilisateur utilisé pour créer le JWT dispose de l'autorisation (ACL) Admin > Autoriser l'emprunt d'identité.

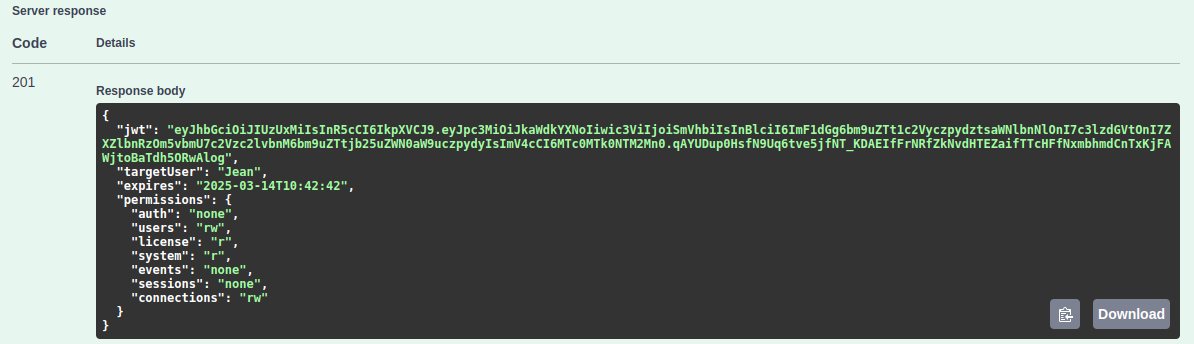

- Cliquez sur le bouton Execute pour générer le jeton (JWT).

➡ La réponse s'affiche dans la section Server response en-dessous.

- Copiez le jeton JWT.

Signature du jeton de sécurité

Une clé privée utilisée pour signer le JWT est générée par défaut. Cette clé est temporaire et est régénérée à chaque redémarrage du serveur.

Pour éviter ce problème et améliorer la sécurité, il est vivement recommandé d'utiliser votre propre clé privée pour la signature des jetons JWT à l'aide des variables d'environnement suivantes :

- DD_JWT_SECRETKEY_PATH: cette variable permet de définir le chemin vers une clé privée RSA.

- DD_JWT_SECRETKEY: cette variable permet de définir un mot de passe personnalisé.

À noter quer la variable DD_JWT_SECRETKEY_PATH est prioritaire sur la variable DD_JWT_SECRETKEY.

La clé privée RSA peut être générée à l'aide de la commande suivante (nécessite l'outil openssl) :

La clé publique RSA peut être générée à partir de la clé privée à l'aide de la commande suivante (optionnel):

S'authentifier

Une fois le jeton de sécurité généré, vous pouvez vous authentifier avec cette méthode :

- Cliquez sur le bouton Authorize.

- Dans la section BasicAuth, déconnectez-vous en cliquant sur le bouton Logout.

- Dans la section BearerAuth, collez le jeton JWT dans le champ Value.

- Cliquez sur Authorize.

S'authentifier via ApiKeyAuth

Une fois connecté via BasicAuth, vous pouvez générer un jeton de sécurité pour vous identifier via la méthode BearerAuth.

Créer une clé API

Nous allons créer ici une clé API :

- Allez dans la section Authentication.

- Cliquez pour déplier POST ddenterpriseapi/api/v1/auth/apikeys

- Avant de commencer, vous pouvez visualiser un exemple de requête et en passant sur l'onglet Schema, une description des différents éléments.

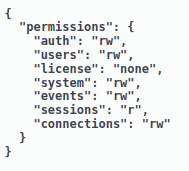

- Cliquez sur Try it out en haut à droit afin de définir votre requête. Celle-ci comprend les éléments suivants :

- targetUser : (Optionnel) Indiquez le nom de l'utilisateur à emprunter. Cela ne fonctionne que si l'utilisateur utilisé pour créer la clé API dispose de l'autorisation (ACL) Admin > Autoriser l'emprunt d'identité.

S'il n'est pas renseigné, l'utilisateur utilisé par défaut est celui connecté, ce qui sera généralement le cas. - expires : (Optionnel) Indiquez la période de validité la clé API spécifiée sous la forme d'une période de temps au format ISO 8601 (c'est-à-dire PT5M pour 5 minutes). Pour plus d'informations, consultez https://en.wikipedia.org/wiki/ISO_8601#Durations.

- permissions : Définissez les droits pour chaque type d'API : "none" pour aucun droit, "r" pour lecture seule, "rw" pour lecture-écriture.

Par exemple :

- targetUser : (Optionnel) Indiquez le nom de l'utilisateur à emprunter. Cela ne fonctionne que si l'utilisateur utilisé pour créer la clé API dispose de l'autorisation (ACL) Admin > Autoriser l'emprunt d'identité.

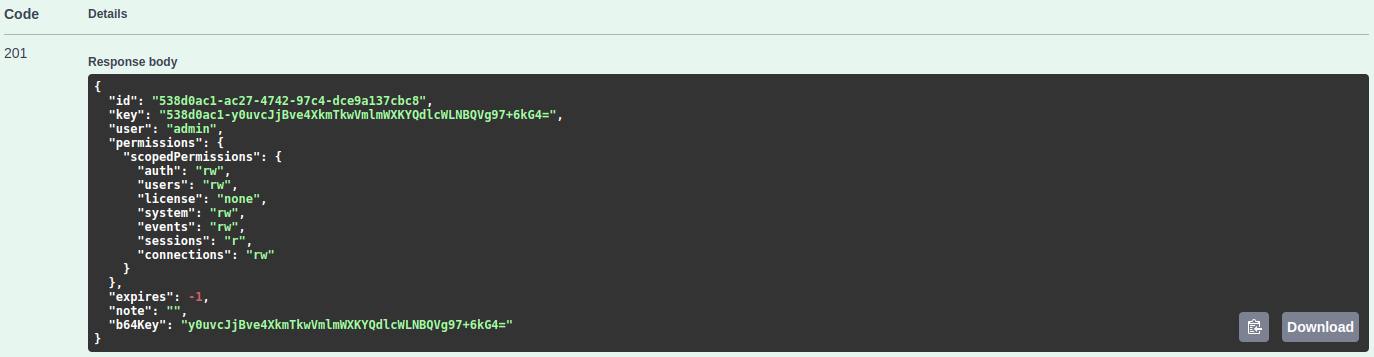

- Cliquez sur le bouton Execute pour générer la clé API.

➡ La réponse s'affiche dans la section Server response en-dessous.

- Copiez la clé API.

La clé API est stockée côté serveur dans un fichier csv apikeys.csv, situé par défaut dans le répertoire appdata/EnterpriseServer/ddenterpriseapi/config. Vous pouvez modifier le répertoire, ou spécifier les répertoires dans le cas de plusieurs domaines, dans le fichier digdash.properties en les ajoutant sous la forme suivante : ddenterprise.api_keys_path=/chemin/vers/fichier.csv.

La clé est hashée et ne peut donc être récupérée.

S'authentifier

Une fois la clé API générée, vous pouvez vous authentifier avec cette méthode :

- Cliquez sur le bouton Authorize.

- Dans la section BasicAuth, déconnectez-vous en cliquant sur le bouton Logout.

- Dans la section ApiKeyAuth, collez la clé API dans le champ Value.

- Cliquez sur Authorize.

Ressources API disponibles

Liste des ressources

Les ressources disponibles sont classées par type :

- Authentification : pour la création des jetons de sécurité (JWT)

- User Management : pour la gestion des utilisateurs et des éléments liés : profils, rôles, groupes d'autorisations, groupes d'autosations des rôles, etc.

- Session Management : pour l'obtention de la liste des sessions, la supression de sessions.

- System : pour les informations système, service d'audit et ordonnanceur.

- License Management : pour la gestion des licences : activation, utilisateurs dans la licence, etc.

- Event Management : pour l'ajout d'évènements avec fireEvent.

- Connections : pour la gestion des connexions aux bases de donnnées : liste, création, remplacement, supression.

Opérations disponibles

Il existe plusieurs types d'opérations pouvant être effectuées via l'API :

- GET : pour obtenir des informations. Par exemple, la liste des utilisateurs ou les informations système.

- POST : pour créer des éléments. Par exemple, un rôle ou des utilisateurs dans une licence.

- PATCH : pour mettre à jour des éléments (remplace seulement les données à mettre à jour). Par exemple, un utilisateur ou un groupe d'autorisations.

- PUT : pour remplacer des éléments (écrase toutes les données et les remplace).

- DELETE : pour supprimer des éléments. Par exemple, des autorisations d'un utilisateur.

Envoi de requêtes

Lorsque vous y êtes autorisé, vous pouvez effectuer des requêtes :

- Développez une ressource avec laquelle vous souhaitez effectuer une opération. Le cadenas fermé signifie que vous êtes autorisé.

- Avant de commencer, vous pouvez visualiser un exemple de requête et en passant sur l'onglet Schema, une description des différents éléments.

- Dans la fenêtre de méthode développée, cliquez sur Try it out (Essayer) .

- Spécifiez les valeurs des paramètres si nécessaire. Une description est donnée dans le tableau ci-dessous.

- Cliquez sur Execute.

➡ La requête est exécutée et la réponse s'affiche.

Un en-tête d'autorisation du porteur est automatiquement utilisé pour vos demandes.

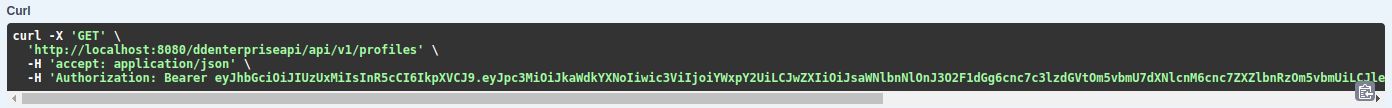

Swagger propose également des lignes de commande curl lors de l'exécution des requêtes afin d'aider à tester ou coder un outil en dehors du navigateur (dans un script par exemple).

À noter qu'il faut spécifier, que soit pour curl ou un autre outil, les entêtes HTTP "Accept" (format du contenu à récupérer) et "Content-Type" (format du contenu envoyé) pour que les requêtes fonctionnent correctement. Ces deux entêtes peuvent prendre les valeurs "application/json" pour du json ou "application/xml" pour du xml.

Paramètres

| User management | |

| includes | Vous pouvez ajouter les rôles, autorisations (acls) et/ou groupes d'autorisations (groupacls) au résultat de la requête. |

| id (obligatoire) | Spécifiez le nom de l'utilisateur, rôle.. selon l'API à utiliser pour l'opération. |

| resolveProfiles | Si défini à true, si l'utilisateur a un profil, ce sont les informations du profil qui seront affichées. Par exemple, si l'utilisateur a des rôles issus d'un profil, ce sont les rôles du profil qui seront affichés et non pas les rôles propres à l'utilisateur. |

| Session management | |

| users | |

| Connection management | |

| itemRole | |

| nameFilter | |

| typeFilter | |

| License management | |

| pattern | Vous pouvez spécifier une expression régulière permettant de filtrer les utilisateurs à récupérer. Par exemple, le pattern test.* va récupérer tous les utilisateurs dont le nom commence par test. |

Expiration de l'authentification

Lorsque le jeton de sécurité (JWT) ou la clé API expire, vous recevez une réponse 401: "Unauthorized".

L'en-tête d'autorisation du porteur est toujours présent pour vos demandes, mais le jeton a expiré. Lorsque cela se produit, vous devez vous déconnecter de BearerAuth et générer un nouveau jeton d'accès.

- Cliquez sur le bouton Authorize pour ouvrir la fenêtre Available authorizations.

- Cliquez sur le bouton Logout en dessous de BearerAuth ou ApiKeyAuth.

- Cliquez sur Close pour Fermer.

- Générez un nouveau jeton d'accès ou une nouvelle clé API comme décrit dans le paragraphe S'authentifier.

Invalider un jeton JWT ou une clé API

Invalider un jeton JWT

Pour un jeton JWT, l'invalidation se fait de manière globale seulement en changeant la clé privée utilisée pour signer et la clé publique associée utilisée pour valider les signatures.

Invalider une clé API

Pour une clé API, l'invalidation se fait de manière individuelle et globale.

Pour invalider une ou plusieurs clés :

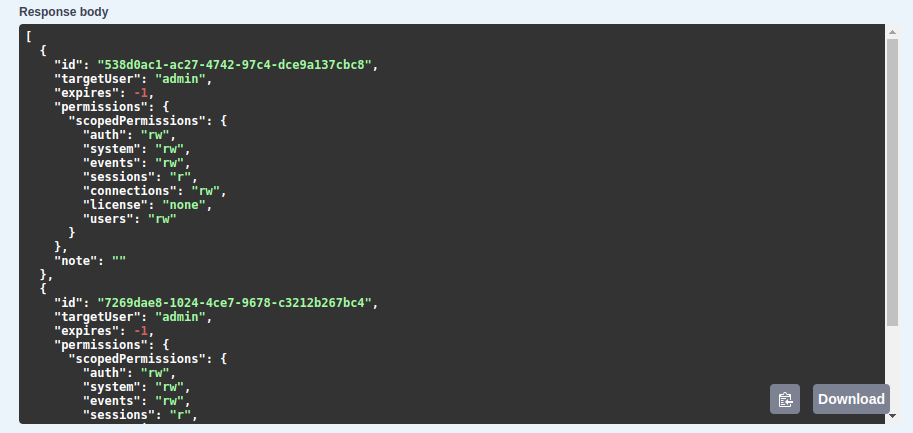

- Vous pouvez tout d'abord récupérer la liste des clés API ave leur identifiant en utilisant GET /api/v1/auth/apikeys. Vous obtenez la liste sous la forme suivante :

- Utilisez ensuite DELETE /api/v1/auth/apikeys : entrez l'identifiant de la clé API à invalider ou, dans le cas de plusieurs clés, les identifiants séparés par des virgules.

Pour invalider toutes les clés API, supprimez toutes les clés comme ci-dessus ou supprimer le fichier csv apikeys.csv contenant les clés avec le serveur éteint.