Se connecter à une plateforme Splunk

Vous pouvez récupérer des informations provenant d'une plateforme Splunk. Pour cela :

- Dans la boite Création d'un nouveau modèle de données, cliquez sur le bouton Splunk de la section Rapports.

➡ La boîte de dialogue Splunk s'affiche. - Sélectionnez le mode de connexion souhaité :

- Mode Connexion manuelle

La connexion sera visible dans la source de données uniquement.- Entrez les informations fournies de connexion à la plateforme :

- URL du serveur sous la forme <protocol>://<host>:<port> (par exemple, https://localhost:8089).

- Utilisateur : il s’agit de votre identifiant Splunk.

- Mot de passe : il s’agit de votre mot de passe Splunk.

- Cliquez sur le bouton Connexion.

- Entrez les informations fournies de connexion à la plateforme :

- Mode Connexion nommée

La connexion sera visible dans le gestionnaire de connexions et utilisable par l'ensemble des sources de données.- Cliquez sur Sélectionner : le Gestionnaire des connexions aux bases de données s'affiche.

- Vous pouvez :

- Sélectionner une connexion existante dans la liste. Cliquez alors sur OK.

- Créer une nouvelle connexion comme décrit sur la page Ajouter une connexion nommée.

- Cliquez sur le bouton Connexion.

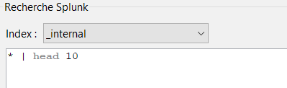

- Dans la section Recherche Splunk, la liste déroulante Index permet d’afficher un aperçu de tous les index du serveur Splunk après authentification.

La récupération des informations Splunk via DigDash s’effectue via lignes de commande dans la zone de recherche en-dessous. Des indications sont données en cliquant sur le bouton d'aide contextuelle .

.

La syntaxe se rapproche beaucoup de la manière dont la recherche fonctionne sur la version Web http://docs.splunk.com/Documentation/SplunkCloud/latest/SearchReference/CLIsearchsyntax

Des éléments sont à prendre en compte cependant. Consultez le paragraphe Syntaxe de recherche pour plus de détails.

➡ Un aperçu du résultat est affiché dans la section Prévisualisation et des options de Sélection des données sont disponibles. Consultez la page Prévisualisation et le paragraphe Sélection des données pour plus de détails. - Vous pouvez également y ajouter des transformations de données. Consultez la page Transformer les données pour plus de détails.

- Une fois le résultat satisfaisant, cliquez sur Suivant pour configurer le modèle de données.

Syntaxe de recherche

Commande search

Les recherches Splunk doivent impérativement débuter par la commande search. Cependant, vous pouvez omettre (ou pas) cette commande, puisque la commande search est prise en compte implicitement par DigDash lors de l’écriture de votre recherche Splunk.

Exemple :

La saisie de la recherche

« index=_internal * | head 10 »

est équivalente à la recherche

« search index=_internal * | head 10 »

Sélection de l’index

La sélection d’un index insère automatiquement le filtre « index=<index-name> » dans votre requête après la commande search.

Exemples : On considère que l’index « _internal » est sélectionné dans la liste des index.

1/ La saisie de la recherche

« * | head 10 »

est équivalente à la recherche

« search index=_internal * | head 10 »

2/ La saisie de la recherche

« search * | head 10 »

est équivalente à la recherche

« search index=_internal * | head 10 »

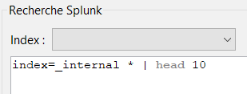

Dans le cas où aucun index n’est sélectionné, vous pouvez directement indiquer le nom de l’index dans votre recherche.

Exemple : On considère qu’aucun index n’est sélectionné dans la liste des index.

La saisie de la recherche

« index=_internal * | head 10 »

est équivalente à la recherche

« search index=_internal * | head 10 »

Dates

Tout comme la version Web, il vous est possible de filtrer vos résultats sur une période donnée en mentionnant deux filtres dans votre recherche : earliest et latest.

Si aucune mention de ces deux filtres n’est mentionnée dans votre recherche, ce sont les filtres earliest=-1h et latest=now qui sont pris en compte.

Il vous est possible de renseigner, comme dans la version web, deux types de période de temps :

- Par des dates absolues

- Par des périodes de temps relatives

Vous pouvez retrouver les différentes syntaxes dans la documentation officielle Splunk :

https://docs.splunk.com/Documentation/Splunk/7.1.2/Search/Specifytimemodifiersinyoursearch

| Valeurs entrées | Valeurs prises en compte | ||

|---|---|---|---|

| earliest | latest | earliest | latest |

| 10/19/2017:0:0:0 | 10/27/2017:0:0:0 | 10/19/2017:0:0:0 | 10/27/2017:0:0:0 |

| 10/19/2017:0:0:0 | Ø | 10/19/2017:0:0:0 | now |

| Ø | Ø | -1h | now |

Nombre de lignes retournées

Par défaut, et par souci de rapidité de réponse, le nombre de lignes retourné est de 10 000 maximum. Il vous est cependant possible de personnaliser ce nombre en incluant dans votre recherche l’opération « head <integer> » comme suit :

Exemple : la saisie de la recherche « search index=_internal * | head 10 » retourne les 10 premiers résultats de la recherche.